網絡嗅探技術作為網絡安全領域的關鍵工具,在信息安全實驗中具有重要作用。本文將從網絡嗅探的基本原理、實驗應用場景及軟件開發實踐三個方面展開論述,旨在為信息安全技術人員提供理論與實踐參考。

一、網絡嗅探技術的基本原理與分類

網絡嗅探(Network Sniffing)是一種通過捕獲網絡數據包并分析其內容的技術手段,主要分為被動嗅探與主動嗅探兩大類。被動嗅探通過監聽網絡流量,不干擾正常通信;主動嗅探則通過發送特定數據包探測網絡狀態。在局域網環境下,常見的技術包括ARP欺騙、端口鏡像等,這些方法使得嗅探器能夠獲取本不應接收的數據包。

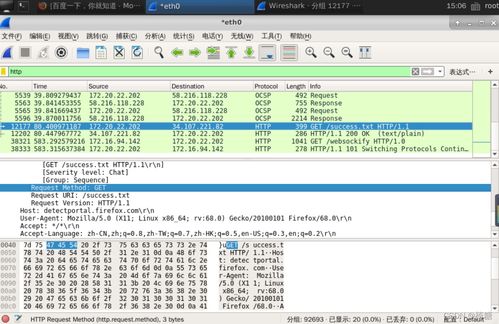

在信息安全實驗中,網絡嗅探常用于分析網絡協議、檢測異常流量及識別潛在攻擊。例如,通過Wireshark等工具可直觀查看TCP/IP協議棧各層數據,幫助學習者理解數據封裝與傳輸機制。

二、網絡嗅探在信息安全實驗中的核心應用

- 協議分析與漏洞挖掘:通過嗅探HTTP、FTP等明文協議,可揭示數據傳輸中的安全隱患,如密碼泄露、會話劫持等。實驗者可模擬中間人攻擊,分析未加密通信的脆弱性。

- 入侵檢測與防御:結合嗅探技術開發的IDS(入侵檢測系統)能實時監控網絡流量,識別DDoS攻擊、端口掃描等惡意行為。實驗環境中常通過構建模擬攻擊場景,驗證檢測算法的有效性。

- 網絡性能優化:通過長期嗅探統計流量特征,可定位網絡瓶頸,為優化拓撲結構提供數據支持。

三、網絡與信息安全嗅探軟件的開發實踐

開發高效的網絡嗅探軟件需綜合運用socket編程、協議解析及數據可視化技術。以Python為例,可通過Scapy庫實現數據包捕獲與自定義協議解析,結合PyQt等框架構建圖形化界面。關鍵開發步驟包括:

- 底層數據捕獲:基于libpcap/WinPcap庫實現跨平臺抓包,設置過濾器減少冗余數據。

- 協議解析引擎:逐層解析以太網幀、IP包、TCP/UDP段,提取應用層載荷。

- 威脅檢測模塊:集成規則引擎(如Snort規則)實現實時告警,支持正則表達式匹配惡意特征。

- 數據持久化與可視化:將抓包結果存儲為PCAP格式,并通過流量統計圖表展示分析結果。

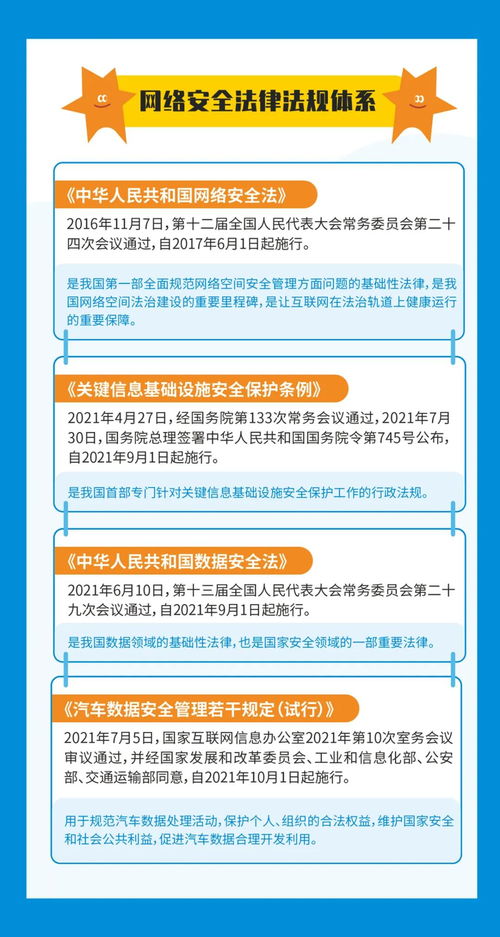

實際開發中需注重代碼效率與資源管理,避免因大量數據包處理導致內存溢出。同時,應遵循合法合規原則,僅在授權環境中使用嗅探技術。

四、發展趨勢與挑戰

隨著TLS 1.3等加密技術的普及,傳統嗅探技術面臨解密困難。未來方向包括:

- 結合機器學習分析加密流量行為特征

- 開發輕量級嵌入式嗅探工具用于物聯網安全

- 探索零信任架構下的動態流量監控方案

網絡嗅探技術既是攻擊者的利器,也是防御者的盾牌。通過系統性實驗與軟件開發實踐,信息安全從業者能更深入理解網絡通信本質,構建更健全的防護體系。